03 May LOS DATOS BIOMETRICOS CIRCULANDO POR LA RED

Otras Publicaciones de la Semana:

Las organizaciones hoy en día buscan diferentes mecanismos para contrarresta el fraude como son los ataques de Phishing o suplantación de identidad, Los principales beneficios de estos sistemas son autenticación, privacidad o discreción de datos, autorización o control de acceso, veracidad de datos y no repudio. La tecnología biométrica es capaz de garantizar un acceso protegido rápido y confiable a la información. Esta tecnología está constante creciendo a un ritmo acelerado en Colombia y está siendo adoptada como solución de seguridad ya que ha desempeñado un papel importante proporcionando accesibilidad, simplicidad, confidencialidad y precisión absoluta en la autenticación, identificación y verificación de un individuo.

Estos sistemas gozan de una amplia aceptación en diversos sectores como entidades gubernamentales, bancarios, salud, educación, comercio, industria, social, entre otros, ya que aumenta la productividad, eficiencia y garantizar la autenticidad de los individuos cuando realizan diversa operaciones o transacciones. De esta manera esta tecnología se emplea eficazmente en medicina forense, también se usa para la identificación de criminal y la seguridad penitenciaria. además, se puede utilizar para evitar el acceso ilícito a cajeros automáticos, teléfonos celulares, computadoras de escritorio, estaciones de trabajo y redes de computadoras, un ejemplo claro son las entidades bancarias, prácticamente todo lo financiero se maneja por la internet, incluso ya el dinero virtual o mejor conocido como criptomonedas (Bitcoin) donde a nivel mundial el 60% de las entidades financieras usan la autenticación biométrica.

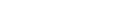

Este articulo trata de exponer los diferentes tipos de sistemas biométricos, disponibles comercialmente para autenticar, reconocer, verificar e identificar un rasgo único de un individuo.

Por lo anterior, la seguridad informática es crucial para que las organizaciones funcionen, estas, las organizaciones implementan diferentes mecanismos de autenticación.

El protocolo de saber algo, se fundamenta en el hecho de que el individuo tiene conocimiento de algo, como una clave lógica alfanumérica, PIN o código de patrones que se usaría para ingresar a una aplicación de un sistema operativo, (computadora, tableta, teléfono o instalación física).

El procedimiento tiene algo especifico, se fundamenta en el hecho de que el individuo tiene un objeto físico como una USB, credenciales físicas, llaves de cualquier tipo, token. Simultáneamente, cuando estos procedimientos de autenticación se fusionan, aumentan el nivel de seguridad. Un ejemplo claro son las tarjetas de crédito, para que un individuo pueda usarla, debe conocer el PIN y tener la tarjeta física para poder usarla. Con sus respectivas deficiencias tanto internas como externas en los procedimientos de autenticación tienen cierto grado de debilidad. El procedimiento general de saber algo, el individuo puede olvidar el pin o un extraño la puede deducir (como la fecha de nacimiento, numero de teléfono), el procedimiento de tener algo, el individuo puede extraviar la tarjeta o casos comunes la pueden robar.

De hecho, el abogado Muchael Bradley, de Marque Lawyers, en una entrevista con la BBC, explicó que cualquiera que haya puesto su cara en línea junto con su nombre y otros datos de identificación (por ejemplo, cualquier persona con un perfil en medios sociales o un perfil en un sitio web), ya es muy vulnerable a ser capturado digitalmente para futuros usos de reconocimiento facial. Lo anterior es muy cierto, para no dejarnos engañar con infinidad de falsedades, ya que nosotros estimados lectores, ya hemos pasado en innumerables situaciones por conocer la internet, con escasos conocimientos de incursionar seguro en la web, mas si se trata en sitios de apuestas, criptomonedas y no se diga la deepweb.

El procedimiento algo que “eres siempre” son propiedades morfológicas y de patrones de comportamiento de un individuo, estas peculiaridades siempre acompañan al individuo. Por lo anterior, no son olvidados, ni perdidas ni robados, este procedimiento se conoce como biometría. La ventaja de usar esta tecnología es que las características del individuo son universales, medibles, únicas y permanentes. El interés de las aplicaciones que usan biometría se puede resumir en dos clases: facilitar el estilo de vida y evitar el fraude por suplantación de identidad la cual es un fenómeno que crece día tras día, el phishing representa una seria amenaza, ya es un método de estafa en el que un delincuente se hace pasar por una persona o empresa.

Pero ¿cómo se define biometría?

Según la definición de la Real Academia Española en su única definición es: biometría De bio- y -metría. f. Biol. Estudio mensurativo o estadístico de los fenómenos o procesos biológicos; pero para otros estudiosos más técnicos definen “La biometría es una tecnología que realiza mediciones en forma electrónica, guarda y compara características únicas para la identificación de personas. La forma de identificación consiste en la comparación de características físicas de cada persona con un patrón conocido y almacenado en una base de datos”

Las empresas buscan nuevos mecanismos para proteger sus procedimientos de autenticación y neutralizar vulnerabilidades con el robo de datos informáticos.

Los sistemas biométricos actuales son uno de los métodos más importantes que actúan como escudos para que las organizaciones e individuos protejan transacciones riesgosas del fraude, phishing, modificación de documentos y robo de información. La tecnología también puede ahorrar tiempo a las organizaciones e individuos al eliminar métodos tradicionales de autenticación. La autenticación es importante ya que permite a los usuarios y a las organizaciones mantener su información segura al permitir que solo individuos autenticados (o procesos) accedan a sus recursos lógicos y físicos protegidos, que pueden incluir lugares físicos, sistemas informáticos, entre otros.

Los sistemas biométricos como toda herramienta tecnológica también sufren amenazas y vulnerabilidades, pero son más las ventajas que desventajas que presenta esta tecnología. los usos de esta tecnología son importantes en el mundo de hoy, esta herramienta es segura y conveniente, el desarrollo y sus usos aumentan rápidamente, el alcance de estos sistemas se está expandiendo apresuradamente y haciendo la vida más cómoda, más directa, más inteligente y garantizada.

La seguridad es la razón por la que la autenticación se hace necesaria y es vital para salvaguardar la privacidad. Integrados a este concepto se encuentran no solo los mecanismos de seguridad, sino los procesos y políticas que administran quién y cómo tiene acceso a los datos personales.

La creación de sistemas de seguridad depende de:

i) la vulnerabilidad que ocurre como resultado de errores procedimentales, personales o problemas físicos de seguridad;

ii) ataques técnicos, procedimentales, físicos o de programas maliciosos (malware);

iii) la presencia de crackers y hackers; o

iv) un mecanismo de seguridad o procedimiento diseñado para contrarrestar ataques

Al establecer medidas de seguridad, se reduce la posibilidad de que los datos biométricos sean distribuidos sin consentimiento de los individuos y utilizados para fines distintos a los cuales fueron recolectados. Esto es en gran parte lo verdaderamente importante, no es el uso de la tecnología, mas bien quien, como y donde se resguarda.

Tecnologías para mejorar la privacidad

Una forma de protección de identidad real del usuario y para los controladores de los datos son las tecnologías para mejorar la privacidad (privacy enhancing technologies), más conocidas como PET. Estas tecnologías se basan en la creación de seudoidentidades que asume el usuario para protegerse de ser perseguido cuando hace una transacción o un servicio en línea, lo que proporciona el control sobre la información que se tiene de su persona y permite decidir cómo y cuándo ésta puede ser utilizada por terceros.

Las PET consideran tanto los principios de privacidad que sirven como guía para la evaluación conceptual de soluciones técnicas, como las inquietudes sobre privacidad que constituyen las necesidades de los usuarios, las que deben ser abordadas como mecanismos de privacidad. Las PET buscan eliminar el uso de datos personales por completo o dar el control total de los datos a la persona interesada. Es decir, tienen la finalidad de permitir a los usuarios proteger su privacidad (informativa) permitiéndoles decidir, entre otras cosas, qué información están dispuestos a compartir con terceros (como los proveedores de servicios en línea) y en qué circunstancias se compartirá esa información. Una de sus ventajas es que su uso reduce el incumplimiento de las reglas de protección de datos.

Las PET son categorizadas conforme a la funcionalidad y capacidad que ofrecen al usuario final en línea y se enlistan de manera sintética: consentimiento informado, minimización de los datos para una transacción, anonimato, control, negociación de términos y condiciones, aplicación técnica, que va de la mano de la revisión remota de cumplimiento y el uso de los derechos legales. Por lo tanto, las PET ayudan a proteger la privacidad al reducir los datos personales en línea y prevenir el procesamiento innecesario de datos sin perder la funcionalidad del sistema de información, además de asegurar que el consentimiento para el procesamiento de datos sea informado.

Almacenamiento

Referido a la manera en que los datos biométricos son guardados, el almacenamiento de los datos biométricos trae riesgos a la seguridad y privacidad cuando se lleva a cabo en una base de datos central. El reusó de la información con otros propósitos NO AUTORIZADOS o el acceso accidental pueden alterar los datos incluso cuando se encuentren encriptados. Por tanto, es aconsejable guardar la información en un token personal y que el individuo sea quien lo conserve, aunque en este caso se presentan dos problemas: i) el controlador tiene el derecho legal de la propiedad y el contenido del dispositivo, lo que puede traer abusos e invasión de la privacidad;

ii) el individuo no solo desconoce lo que está guardado en el token, sino que no sabe cómo acceder a esos datos.

Los sistemas de almacenamiento corren el riesgo de que alguna persona (un cracker) tenga acceso al sistema y comprometa o robe los datos cuando éstos son recopilados y comparados con datos ya capturados. Diversa normatividad vigente señala que los datos deben ser almacenados por el tiempo que sea necesario su procesamiento, o por períodos más largos cuando el propósito del almacenamiento sea de interés público o por razones científicas proveyendo a los datos de las medidas de seguridad necesarias.

Conclusiones

Las tecnologías de la información han modificado la forma en que los individuos obtienen productos y servicios. La identificación ha evolucionado desde la contraseña y tarjeta token, pasando por la encriptación, hasta la biométrica, esta ha cambiado la manera en que se desarrolla la identidad de los individuos.

La biométrica exige un procesamiento diferente al que se otorga en la legislación de protección de datos personales. Aunque los datos biométricos están contenidos en estos últimos, no hay que olvidar que tienen características que obligan a atender los cambios y proceder de manera diferente.

Varios países se han preocupado por el impacto que traen estos avances y las implicaciones en materia de derechos humanos, privacidad y seguridad. No obstante, aún faltan acciones por realizar, así como promover la renovación e incremento de legislación que regule la recopilación de datos biométricos. También se hace indispensable informar a los individuos sobre el propósito y las acciones que se ejecutarán con los datos biométricos y que éstos otorguen su consentimiento, porque, de otra manera, los datos personales, serán diseminados con propósitos desconocidos, mientras que los individuos no solo desconocen que sus datos se encuentran en un mar de organizaciones, sino que no pueden tener acceso a ellos para ejercer sus derechos.

Bibliografía:

Identidad digital y datos biométricos | Foro Jurídico (forojuridico.mx)

biometría | Definición | Diccionario de la lengua española | RAE – ASALE

Legislación, riesgos y retos de los sistemas biométricos (conicyt.cl)

Amazon Rekognition https://youtu.be/fnFpE6UEd_I

- Israel Solano Mejía

- Actualmente cursando la Maestría en Ciberseguridad en Tecnológico de Monterrey; Ingeniero en Seguridad Computacional por Universidad TecMilenio. 2006-2009; Cap. 2/o. Inf. Ret., integrante del Sist. Intl. Mil. Por 16 años; Diversos talleres y cursos de Informática Forense, Ciberseguridad y Networking. Ex Director Municipal de Protección Civil, del Municipio de Durango, Dgo. (2016-2019)

WhatsApp: https://wa.me/5218711169575